هشدار به کاربران ارز دیجیتال اندروید: حمله جدید ‘پیکسنیپینگ’ میتواند عبارتهای بازیابی را مستقیماً از صفحه نمایش شما بدزدد

هشدار به کاربران اندروید: حمله جدید «پیکسناپینگ» میتواند عبارت بازیابی کیف پول را مستقیماً از صفحه نمایش بدزدد

شناسایی آسیبپذیری جدی در دستگاههای اندروید

پژوهشگران امنیت سایبری در دانشگاه کارنگی ملون یک آسیبپذیری جدید اندروید را شناسایی کردهاند که میتواند به هکرها اجازه دهد دادههای حساس روی صفحه نمایش از جمله عبارت بازیابی (Seed Phrases) کیف پولهای کریپتو و کدهای تأیید دو مرحلهای (2FA) را بدون نیاز به مجوزهای خاص بدزدند.

مکانیسم حمله پیکسناپینگ

این حمله که «پیکسناپینگ» (Pixnapping) نامیده شده، دستگاههای گوگل و سامسونگ را هدف قرار میدهد و از یک تکنیک کانال جانبی پردازنده گرافیکی (GPU) قبلاً شناخته شده به نام GPU.zip استفاده میکند.

حمله زمانی آغاز میشود که کاربر یک برنامه مخرب را نصب میکند، که سپس به طور خاموش برنامه دیگری مانند یک کیف پول کریپتو یا برنامه احراز هویت را فراخوانی میکند تا دادهها را استخراج کند.

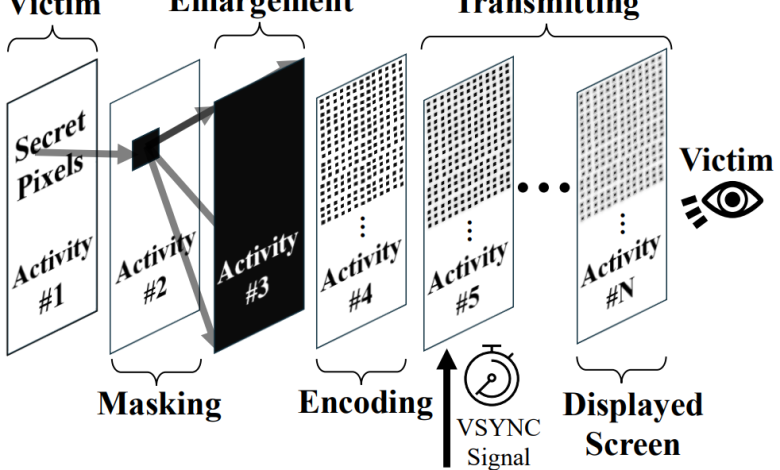

این حمله عملیات گرافیکی روی پیکسلهای خاصی که اطلاعات حساس معمولاً در آنجا نمایش داده میشوند را دستکاری کرده و آن پیکسلها را یکی یکی از طریق تحلیل زمانبندی کانال جاناحی بازسازی میکند. پژوهشگران این فرآیند را مشابه گرفتن اسکرینشات غیرمجاز از دادههای قابل مشاهده روی صفحه توصیف کردهاند.

نحوه عملکرد فنی

پیکسناپینگ از API محو کردن پنجره اندروید و فراخوانیهای VSync استفاده میکند تا پیکسلهای حساس را به خط لوله رندرینگ مجبور کند، و با لایهبندی فعالیتهای نیمه شفاف، مدت زمان رندر شدن فریمهای خاص را اندازهگیری میکند. این الگوهای زمانبندی، مقدار رنگی هر پیکسل را آشکار میکنند که سپس میتوانند برای افشای دادههای حساس بازسازی شوند.

دستگاههای آسیبپذیر و نرخ موفقیت

این حمله با موفقیت روی دستگاههای گوگل پیکسل ۶ تا پیکسل ۹ و همچنین سامسونگ گلکسی S25 که اندروید نسخه ۱۳ تا ۱۶ را اجرا میکنند، نمایش داده شده است.

آزمایشها نشان داد که پژوهشگران توانستند کدهای 2FA را از Google Authenticator با نرخ موفقیت بین ۲۹٪ تا ۷۳٪ بازیابی کنند. به طور میانگین، این حمله یک کد شش رقمی کامل را در کمتر از ۳۰ ثانیه بازیابی کرد که برای بهرهبرداری از دوره اعتبار کوتاه اکثر کدهای 2FA کافی است.

آسیبپذیری عبارتهای بازیابی کریپتو

تیم پژوهشی خاطرنشان کرد که اگرچه بازیابی عبارتهای بازیابی طولانی مدت بیشتری میبرد، اما عبارتهای بازیابی (Seed Phrases) کریپتو در صورت باقی ماندن روی صفحه در حین یادداشت کردن، بسیار آسیبپذیر باقی میمانند. از آنجایی که این عبارتها مدت طولانیتری نسبت به کدهای حساس به زمان روی صفحه نمایش میمانند، مهاجمان در صورت بیاحتیاطی کاربران میتوانند آنها را پیکسل به پیکسل بازسازی کنند.

واکنش گوگل و وضعیت وصله امنیتی

این آسیبپذیری که با شناسه CVE-2025-48561 ردیابی میشود، در فوریه ۲۰۲۵ به گوگل گزارش شد. یک وصله جزئی با بهروزرسانی امنیتی سپتامبر اندروید منتشر شد، اما پژوهشگران گفتند که یک راهحل جایگزین پیدا کردهاند که اجازه میدهد حمله به عملکرد خود ادامه دهد. گوگل از آن زمان این مشکل را با شدت بالا تأیید کرده و تأیید کرده که وصله دوم در حال توسعه است و انتظار میرود در دسامبر منتشر شود.

دامنه گسترده آسیبپذیری

در آزمایشهای آنها، پژوهشگران توانستند دادههای حساس را نه تنها از کیف پولهای کریپتو و Google Authenticator، بلکه از برنامههایی مانند جیمیل، سیگنال، ونمو و گوگل مپ نیز استخراج کنند. از آنجایی که این حمله محتوای قابل مشاهده صفحه نمایش را هدف قرار میدهد نه فایلهای ذخیره شده یا مجوزها، حتی سختگیرانهترین اقدامات جداسازی برنامه نیز قادر به مسدود کردن آن نیستند.

توصیههای امنیتی برای کاربران کریپتو

به گفته پژوهشگران، گوگل در ابتدا سعی کرد این نقص را با محدود کردن تعداد فعالیتهایی که یک برنامه میتواند به طور همزمان محو کند، کاهش دهد، اما این روش ناکافی ثابت شد. آنها همچنین به سامسونگ هشدار دادهاند که وصله از دستگاههای آن محافظت نمیکند.

کارشناسان امنیتی به کاربران کریپتو توصیه میکنند از نمایش عبارتهای بازیابی یا کدهای 2FA روی دستگاههای متصل به اینترنت خودداری کنند. در عوض، آنها استفاده از کیف پولهای سختافزاری (Hardware Wallets) را توصیه میکنند که کلیدهای خصوصی و عبارتهای بازیابی را به صورت آفلاین ذخیره میکنند و از افشا شدن از طریق حملات مبتنی بر صفحه نمایش مانند پیکسناپینگ جلوگیری میکنند.

تهدیدات فزاینده بدافزارهای اندروید برای سرمایهگذاران کریپتو

افزایش بدافزارهای کریپتوی مبتنی بر اندروید نگرانیهای امنیت سایبری جهانی را تشدید کرده است، با چندین حادثه بزرگ در ماههای اخیر.

در آوریل، پژوهشگران «کروکودیلوس» (Crocodilus) را کشف کردند، یک تروجان دسترسی از راه دور که کاربران کیف پول کریپتو در ترکیه و اسپانیا را هدف قرار میدهد. این بدافزار که توسط ThreatFabric افشا شد، خود را به عنوان برنامههای قانونی کریپتو جا میزند و قربانیان را با هشدارهای امنیتی جعلی فریب میدهد تا عبارت بازیابی خود را فاش کنند.

راهکارهای محافظتی

کارشناسان امنیتی به کاربران توصیه میکنند اعتبار پروژهها را تأیید کنند، از دانلود نرمافزار از منابع تأیید نشده خودداری کنند و در برابر پیشنهادات غیردرخواستی یا ایردراپها محتاط باشند، به ویژه آنهایی که به «استارتاپهای» جدید یا پلتفرمهای کریپتو مرتبط هستند که دسترسی یا پاداش انحصاری وعده میدهند.