هکرها با سوءاستفاده از اتریوم، بدافزار را در کتابخانههای برنامهنویسی محبوب تزریق کردند

هکرها با سوءاستفاده از کتابخانههای NPM، قراردادهای اتریوم را آلوده میکنند

بر اساس تحقیقات امنیتی شرکت انطباق بلاکچینی Reversing Labs (RL)، هکرها اکنون با بهرهبرداری از آسیبپذیریهای موجود در کتابخانههای کدینگ پرکاربرد NPM، بدافزار را به قراردادهای هوشمند اتریوم تزریق میکنند.

کشف یک تهدید پنهان در ریپازیتوری NPM

در پست وبلاگی ۳ سپتامبر که به تشریح این کشف پرداخته، پژوهشگر لوسیجا والنتیچ افشا کرد که عاملان تهدید با بهرهبرداری از بدافزارهای جدید منبعباز موجود در ریپازیتوری Node Package Manager (NPM) – که حاوی طیف گستردهای از پکیجها و کتابخانههای جاوااسکریپت است – از اسکنهای امنیتی عبور میکنند.

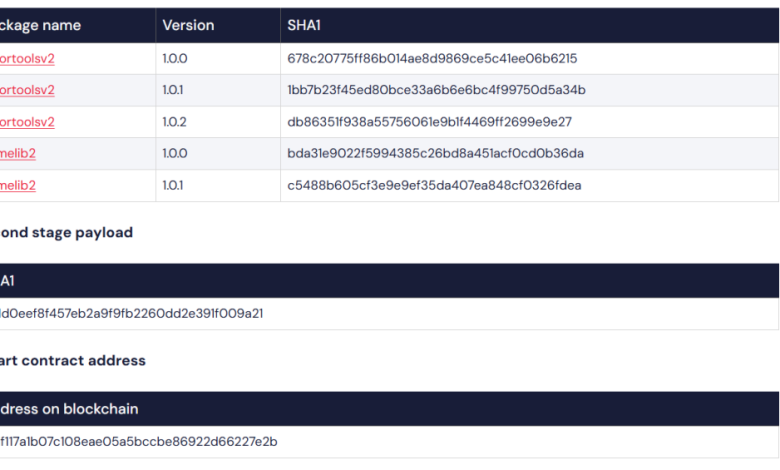

مخربترین بدافزارهای کشفشده، «colortoolsv2» و «mimelib2» بودند که هر دو در ماه جولای منتشر شدند و مشخص گردید که از قراردادهای هوشمند سوءاستفاده میکنند تا دستورات مخربی را پنهان کنند که بدافزار دانلودر را روی سیستمهای آلوده نصب میکنند.

منبع: ReversingLabs

چگونه قراردادهای هوشمند اتریوم به مراکز فرمان بدافزار تبدیل میشوند

این پکیجها بخشی از کتابخانههای منبعباز گستردهتری هستند که هر دو پلتفرم NPM و GitHub را تحت تأثیر قرار میدهند، جایی که بازیگران مخرب زنجیره تأمین (Supply Chain) از تاکتیکهای پیشرفته مهندسی اجتماعی و فریب استفاده میکنند تا توسعهدهندگان را ترغیب کنند کدهای مخرب را در پروژههای خود بگنجانند.

به گزارش ReversingLabs، سال ۲۰۲۵ شاهد طیف متنوعی از کمپینهای مخرب targeting هدف قرار دهنده NPM، ведуترین ریپازیتوری آنلاین پکیجهای جاوااسکریپت، بوده است.

در ماه مارس، RL کشف پکیجهای NPM با نامهای ethers-provider2 و ethers-providerz را مستند کرد. از زمان کشف کمپین ethers، پژوهشگران بدافزارهای سرقت اطلاعات (infostealers)، دانلودرها و دراپرهای (droppers) زیادی را در NPM شناسایی کردهاند.

در آغاز ماه جولای، پژوهشگر RL، کارلو زانکی، یک کمپین جدید NPM را کشف و گزارش کرد که شامل یک پکیج پایه بود و بلاکچین را به روشی نوین برای تحویل یک مرحله دوم مخرب به کار میگرفت. پکیج دقیق «colortoolsv2» برای نفوذ به قراردادهای هوشمند اتریوم استفاده میشود.

به گفته پژوهشگران RL، این بدافزار یک پکیج ساده NPM است که فقط شامل دو فایل است.

فایل اصلی یک اسکریپت به نام index.js است که حاوی یک payload مخرب پنهان است. هنگامی که در یک پروژه نصب شود، این اسکریپت اجرا میشود تا دادههای بلاکچین را fetched بازیابی کند و با بارگذاری URL یک سرور فرمان و کنترل (C2)، یک دستور مخرب را اجرا کند که سپس بدافزار مرحله دوم را به سیستم درخواستکننده دانلود میکند.

اگرچه بدافزار «دانلودر» یک روش رایج است که هکرها در ریپازیتوریهای NPM برای هدف قرار دادن قربانیان استفاده میکنند، این بدافزار خاص غیرمعمول است زیرا از قراردادهای هوشمند اتریوم برای میزبانی URLهایی استفاده میکند که دستورات مخرب برای دانلود بدافزار مرحله دوم در آنجا قرار دارند. قابل توجه است که پژوهشگران سایبری تأیید میکنند که قبلاً با این روش برخورد نکردهاند.

بدافزار دو فایله که روش اکسپلویت ۲.۵ میلیون دلاری را پنهان میکند

پژوهشگران یک بات معاملاتی سولانا (Solana-trading-bot) آلوده به پکیج مخرب colortoolsv2 به نام solana-trading-bot-v2 را کشف کردند که برای یک ناظر معمولی، یک پروژه GitHub قابل اعتماد به نظر میرسد.

منبع: ReversingLabs

این پروژه دارای هزاران کامیت، چندین contributor فعال و تعداد مناسبی star و watcher است که همه از ویژگیهای ریپازیتوریهای قانونی منبعباز محسوب میشوند.

با این حال، تمام این جزئیات جعل شده بودند و هر توسعهدهندهای که آن را نصب کند، risk خطر این را دارد که کیفپولهای کاربرانی که با این bot تعامل میکنند، تخلیه شوند (drained of funds).

حملههای زنجیره تأمین نرمافزار (Software supply chain attacks) که قراردادهای هوشمند و زیرساخت بلاکچین را هدف قرار میدهند، اکنون در حال افزایش هستند.

در ماه جولای، هکرها با سوءاستفاده از یک آسیبپذیری در قرارداد Rebalancer شرکت Arcadia Finance، approximately تقریباً ۲.۵ میلیون دلار ارز دیجیتال از پلتفرم امور مالی غیرمتمرکز (DeFi) فعال روی بلاکچین Base تخلیه کردند.

مهاجمان پارامترهای arbitrary swapData را دستکاری کردند تا swapهای غیرمجازی را اجرا کنند که vaultهای کاربران را خالی کردند.

آمار هشداردهنده و هشدارهای امنیتی

یک گزارش اخیر از شرکت analytics تحلیلی بلاکچین Global Ledger نشان داد که هکرها در نیمه اول سال ۲۰۲۵ در ۱۱۹ حادثه جداگانه، ۳ میلیارد دلار crypto به ارزش ارز دیجیتال سرقت کردهاند که ۱۵۰٪ بیشتر از کل سال ۲۰۲۴ است.

لاوا دموچوک، مدیرعامل شرکت analytics تحلیلی AMLBot، گفت که flaws نقایص کنترل دسترسی (access-control) و آسیبپذیریهای قرارداد هوشمند، بهویژه در bridgeها، همچنان methods روشهای حمله dominant غالب هستند.

دموچوک به Cryptonews گفت که این هکرها از nature ماهیت به هم پیوسته و composable قابل ترکیب پروتکلهای امور مالی غیرمتمرکز (DeFi) برای amplify تقویت impact تأثیر سوءاستفاده میکنند.

حسابرسان بلاکچین توصیه کردند که برای توسعهدهندگان بسیار critical حیاتی است که هر کتابخانهای را که قصد پیادهسازی آن را دارند، قبل از تصمیم به گنجاندن آن در چرخه توسعه خود، به دقت assess ارزیابی کنند.