پروتکل نیمو علت بهرهبرداری ۲.۶ میلیون دلاری را به توسعهدهی که کد بازبینینشده را مستقر کرده است نسبت میدهد.

پروتکل نیمو علت حمله ۲.۵۹ میلیون دلاری را توسعهدهی غیرقانونی کدهای ممیزینشده اعلام کرد

پروتکل Nemo در گزارش جامع پسا-حملۀ خود، یک توسعهدهنده داخلی را به دلیل استقرار کدهای ممیزینشده حاوی آسیبپذیریهای حیاتی مقصر دانست که منجر به حمله ۲.۵۹ میلیون دلاری در ۷ سپتامبر شد. این پلتفرم درآمدزایی دیفای (DeFi) جزئیات چگونگی معرفی پنهانی قابلیتهای جدید توسط این توسعهدهنده بدون تأیید ممیزی و استفاده از نسخههای غیرمجاز قرارداد هوشمند را افشا کرد.

چگونگی اجرای حمله

حمله از دو آسیبپذیری کلیدی سوءاستفاده کرد: تابع وام فلش (flash loan) که به اشتباه به صورت عمومی در معرض دید قرار گرفته بود و یک تابع کوئری (query) که میتوانست بدون مجوز حالت قرارداد را تغییر دهد. هکرها وجوه سرقت شده را از طریق پل وورمهول CCTP به اتریوم منتقل کردند که ۲.۴ میلیون دلار از آن همچنان در آدرس هکر باقی مانده است.

ریشههای وقوع حادثه

علت اصلی به ژانویه ۲۰۲۵ بازمیگردد، هنگامی که یک توسعهدهنده کد حاوی ویژگیهای ممیزینشده را برای ممیزان MoveBit ارسال کرد. این توسعهدهنده قابلیتهای جدید را برجسته نکرده و در عین حال اصلاحیههای ممیزی شده قبلی را با عملکردهای بررسی نشده ترکیب کرده بود.

MoveBit گزارش ممیزی نهایی خود را بر اساس اطلاعات ناقص صادر کرد. سپس همان توسعهدهنده نسخه قرارداد 0xcf34 را با استفاده از آدرس تک-امضایی 0xf55c به جای هش تأیید شده ممیزی مستقر کرد و از فرآیندهای بررسی داخلی عبور نمود.

تیم Asymptotic در ماه اوت آسیبپذیری حیاتی C-2 را شناسایی کرد و هشدار داد که برخی توابع میتوانند بدون مجوز کد را تغییر دهند. با این وجود توسعهدهنده شدت موضوع را نادیده گرفته و از اجرای اصلاحات لازم علیرغم پشتیبانی موجود خودداری کرد.

اجرای حمله

حمله از ساعت ۱۶:۰۰ یوتیسی در ۷ سپتامبر آغاز شد و هکرها از تابع وام فلش و آسیبپذیری کوئری get_sy_amount_in_for_exact_py_out استفاده کردند. تیم نیمو سی دقیقه بعد با مشاهده بازدهی غیرعادی YT که بیش از ۳۰ برابر بازده طبیعی نشان میداد، متوجه ناهنجاری شد.

استقرار پنهانی کد توسط توسعهدهنده

در اواخر ۲۰۲۴، ارسالهای اولیه برای ممیزی، تابع flash_loan را به درستی به عنوان یک تابع داخلی غیرقابل فراخوانی پیکربندی کرده بودند. توسعهدهنده با الهام از پروتکلهای Aave و Uniswap، قابلیت همگونی را از طریق امکانات وام فلش گسترش داد اما در اجرا به شدت خطرات امنیتی را دست کم گرفته و به جای توابع داخلی از متدهای عمومی استفاده کرد.

علاوه بر این، تابع مذکور که برای بهبود مکانیزمهای نقلقول مبادله طراحی شده بود، حاوی خطاهای پیادهسازی بود. توابعی که برای مقاصد فقط-خواندنی طراحی شده بودند، با قابلیت نوشتن کدگذاری شده بودند که بردار حمله اصلی را ایجاد کرد.

تلاشهای بازیابی وجوه و اصلاح امنیتی

داراییهای سرقت شده به مبلغ ۲.۵۹ میلیون دلار به سرعت از طریق عملیات پیشرفته پولشویی جابهجا شدند. کیف پول اصلی مهاجم در ساعت ۱۶:۱۰ یوتیسی انتقالات بین زنجیرهای را از طریق Wormhole CCTP آغاز کرد و در نهایت وجوه در اتریوم تجمیع شد.

تیمهای امنیتی پروتکلهای نظارت بر آدرس نگهدارنده وجوه را ایجاد کرده و با صرافیهای متمرکز برای مسدودسازی داراییها هماهنگی انجام دادند. همچنین چارچوبهای توافق کلاهسفید و برنامههای جایزه برای هکرها به منظور تشویق به بازگرداندن وجوه اجرا شد.

پیامدهای مالی و جبران خسارت

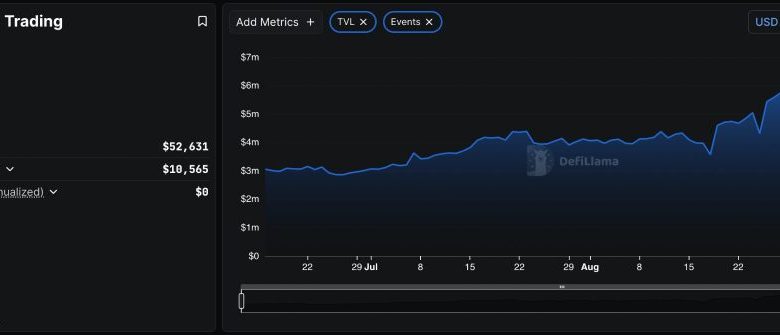

در پی این حمله، ارزش کل锁定 شده (TVL) پروتکل به طور instantaneous از ۶.۳ میلیون دلار به ۱.۶۳ میلیون دلار کاهش یافت و کاربران بیش از ۳.۸ میلیون دلار توکن USDC و SUI خارج کردند.

برای جبران خسارات کاربران آسیبدیده، برنامههایی برای طراحی بازسازی بدهی در سطح توکنومیکس در نظر گرفته شده و پس از نهاییسازی، جزئیات با جامعه به اشتراک گذاشته خواهد شد. پروتکل از عملکرد امنیتی نامناسب عذرخواهی کرده و نظارت پیشرفته، کنترلهای سختگیرانهتر، نقاط بررسی ممیزی اضافی و برنامههای گستردهتر باگبounty را اجرا کرده است.

جمعبندی

این حادثه بخشی از بحران امنیتی گسترده دیفای در سال ۲۰۲۵ است که تنها در نیمه اول سال با ۱۲۱ حادثه و بیش از ۲.۳۷ میلیارد دلار زیان همراه بوده است. سپتامبر امسال به طور ویژه ویرانگر بوده است که از جمله میتوان به هک ۴۱.۵ میلیون دلاری سوئیسبورگ، حملات زنجیره تأمین npm و چندین حمله همزمان به پروتکلهای دیگر اشاره کرد.