بنیانگذار اتریوم از بلاکچین جدید کوینبیس در میان جنجالها دفاع کرد – چه اتفاقی در حال رخ دادن است؟

مدافعیت ویتالیک بوترین از بلاکچین بیس کوینبیس در میانه انتقادات

ویتالیک بوترین، همبنیانگذار اتریوم، از بلاکچین بیس (Base) متعلق به صرافی کوینبیس در برابر انتقادات دفاع کرد و تأکید نمود که راهحلهای لایه دوم (Layer 2) از طریق لایه پایه اتریوم، تضمینهای امنیتی واقعی ارائه میدهند و صرفاً به عنوان «سرورهای تجملی» عمل نمیکنند. اظهارات او در پاسخ به سردرگمی فزاینده درباره نقش پلتفرم ارزیابی امنیتی ال۲بیت (L2Beat) و سوءتفاهمها درباره مدلهای نگهداری دارایی در لایه دوم بود.

تأکید بر ویژگی غیرحضانتی و کنترل کاربران

بوترین روشن کرد که بیس دارای ویژگیهای غیرحضانتی (non-custodial) است، جایی که کاربران از طریق منطق قراردادهای هوشمند (smart contract logic) در زنجیره اصلی اتریوم، کنترل نهایی بر داراییهای خود را حفظ میکنند. این دفاعیه در جریان بحثهای گستردهتر درباره پایداری اقتصادی اتریوم و توسعه زیرساختهای آن، پیش از ارتقاء فوساکا (Fusaka) در سوم دسامبر مطرح شد. این مداخله در شرایطی صورت گرفت که شبکههای لایه دوم به دلیل ویژگیهای متمرکز، تحت بررسی قرار دارند، در حالی که تجربه کاربری بهتری ارائه میدهند. رویدادهای اخیر، از جمله تلاشهای سانسور سونیوم (Soneium) متعلق به سونی و خاموشی نسخه ۳ پروتکل dYdX، هم خطرات و هم مکانیسمهای محافظتی ساختهشده در معماریهای مدرن لایه دوم را برجسته کردهاند.

درآمد زنجیره ای اتریوم با کاهش مواجه شد

در همین حال، درآمد حاصل از تراکنشهای روی زنجیره (on-chain revenue) اتریوم در ماه اوت، علیرغم رسیدن اتر (ETH) به سقفهای جدید، ۴۴ درصد کاهش یافت و به ۱۴.۱ میلیون دلار رسید. این امر سوالاتی درباره مدل اقتصادی بلندمدت این شبکه ایجاد کرده است، چرا که adoption لایه دوم، منجر به کاهش تولید کارمزد در لایه پایه میشود.

اثبات در دنیای واقعی: زمانی که امنیت لایه دوم واقعاً کار میکند

مکانیزم فرار dYdX در عمل

خاموشی نسخه ۳ dYdX شواهد ملموسی از عملکرد مکانیزمهای خروج (escape mechanisms) لایه دوم مطابق طراحی ارائه داد. هنگامی که این صرافی غیرمتمرکز فعالیت خود را متوقف کرد، کاربران توانستند به بیش از ۷۰ میلیون دلار دارایی به دام افتاده از طریق سیستم «دریچه فرار» (Escape Hatch) داخلی استارکاکس (StarkEx) دسترسی پیدا کنند که ۳۰ میلیون دلار آن با استفاده از رابط متنباز (open-source interface) ال۲بیت با موفقیت برداشت شد.

فرآیند خروج نیازمند آن بود که کاربران سه تراکنش اتریوم ارسال کنند که هر کدام همراه با یک اثبات مرکل (Merkle proof) برای تأیید وضعیت داراییهایشان بود. اگرچه از نظر فنی پیچیده بود، این مکانیزم بدون نیاز به مجوز از سوی операورهای dYdX عمل کرد و ادعاهای بوترین درباره ویژگیهای غیرحضانتی لایه دوم را تأیید نمود.

مقاومت در برابر سانسور در سونیوم

به طور مشابه، شبکه سونیوم (Soneium) متعلق به سونی، مقاومت در برابر سانسور (censorship resistance) را نشان داد زمانی که این شرکت تلاش کرد توکنهای «تأییدنشده» را در سطح آرپیسی (RPC) مسدود کند. یک توسعهدهنده با عبور اجباری تراکنشها از طریق زنجیره اصلی اتریوم، به طور کامل سکانسر (sequencer) را دور زد و ثابت کرد که معماری اُپیستک (OP Stack) از سانسور دائمی جلوگیری میکند، بدون در نظر گرفتن نیتهای عملگر.

این حادثه باعث از بین رفتن پوزیشنهای اولیه توکنها به ارزش هزاران دلار قبل از پیدایش راهحل جایگزین شد. با این حال، دورزدن موفقیتآمیز، فلسفه طراحی اُپیستک را تأیید کرد که همه شبکههای لایه دوم را مجبور میکند تا ویژگیهای امنیتی اصلی اتریوم، از جمله تضمینهای قطعیت تراکنش (transaction finality guarantees) را به ارث ببرند.

حمایت از استدلال بوترین

این مثالهای دنیای واقعی از استدلال بوترین حمایت میکنند که راهحلهای لایه دوم نمایانگر گسترش واقعی اتریوم هستند، نه سیستمهای مستقل با ریسکهای حضانتی. مسیرهای مشخص پیادهشده در منطق قراردادهای هوشمند، تحت شرایط استرسزا از جمله خاموشیهای عملگر و تلاشها برای سانسور، عملکردی اثبات شده دارند.

جویای اتریوم برای درآمد پایدار فراتر از سفتهبازی

چارچوب ریاضی بوترین برای مراحل امنیتی لایه دوم

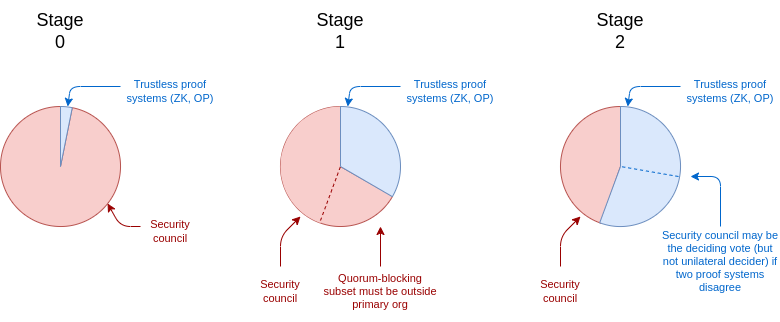

قابل توجه است که بوترین همچنین بر امنیت ال۲ تأکید کرد و چارچوب ریاضی او برای مراحل امنیتی لایه دوم نشان میدهد که چرا پیشرفت تدریجی از کنترل متمرکز به عدمتمرکز کامل منطقی است. تحلیل او نشان میدهد که رولآپهای (rollups) مرحله ۱ با نیاز به لغو ۷۵ درصدی شورای امنیت (security council)، زمانی که سیستمهای اثبات (proof systems) هنوز اثباتشده نیستند، امنیت بهینه ارائه میدهند. با این حال، سیستمهای مرحله ۲ تنها باید پس از دستیابی به اطمینان ریاضی کافی در سیستمهای رمزنگاری زیربنایی فعال شوند.

مدل شورای امنیت و ارتقاء فوساکا

مدل شورای امنیت نیازمند این است که اقلیتهای مسدودکننده کوروم (quorum-blocking minorities) خارج از سازمانهای اصلی وجود داشته باشند تا از سانسور یکجانبه یا سرقت وجوه جلوگیری شود. این رویکرد حکمرانی توزیعشده، تعادلی بین سرعت نوآوری و محافظت از کاربر در طول فرآیند بلوغ سیستمهای رمزنگاری پیچیده برقرار میکند.

ارتقاء فوساکا که برای سوم دسامبر برنامهریزی شده است، از این تکامل از طریق بهبودهای زیرساختی که هم قابلیتهای لایه دوم و هم پایداری میننت (mainnet) را تقویت میکنند، پشتیبانی میکند. گسترش ظرفیت بلابها (blob capacity expansions) و پیادهسازی پیرداس (PeerDAS) هزینههای رولآپها را کاهش میدهند، در حالی که تضمینهای امنیتی که اتریوم را از رقبایی که مسیرهای عدمتمرکز کمسختیتری ارائه میدهند متمایز میکند، حفظ میشوند.