حملات باجافزار هوش مصنوعی افزایش یافته است زیرا گروهها از اتوماسیون برای هدف قرار دادن قربانیان استفاده میکنند – آیا ارز دیجیتال شما امن است؟

حملههای باجافزاری هوش مصنوعی افزایش یافته و گروهها از اتوماسیون برای هدف قرار دادن قربانیان استفاده میکنند

هوش مصنوعی دروازهای برای سایبرجنایتکاران

بر اساس گزارش شرکت هوشمند بلاکچینی TRM Labs، هوش مصنوعی مصنوعی (AI) مانع ورود سایبرجنایتکاران را کاهش داده و به گروههای باجافزار امکان میدهد کدنویسی را خودکار کنند، بدافزارهای پلیمورفیک (polymorphic) تولید کنند که کد خود را با هر آلودگی تغییر میدهد، و طعمههای مهندسی اجتماعی متقاعدکنندهای ایجاد نمایند. ۹ گروه نوظهور که در ۱۲ ماه گذشته شناسایی شدهاند، از هوش مصنوعی برای مقیاسدهی سریع عملیات خود استفاده کردهاند، که برخی از آنها از رمزگذاری فاصله گرفته و برای اخاذی بر آسیبهای reputational، فشار مقرراتی و نشت دادهها تکیه میکنند. زیانهای کلاهبرداری جهانی ارزهای دیجیتال در سال ۲۰۲۴ به ۴.۶ میلیارد دلار افزایش یافت و تنها در سه ماهه اول سال ۲۰۲۵، حداقل ۸۷ حلقه کلاهبرداری مبتنی بر هوش مصنوعی منهدم شد.

خطوط مبهم بین گروههای مالی و بازیگران دولتی

بر اساس گفته آری رِدبورد، رئیس جهانی سیاست در TRM Labs، «خط بین گروههای با انگیزه مالی و بازیگران وابسته به دولت نیز به طور فزایندهای در حال محو شدن است»، و بازیگران حمایتشده توسط دولتی در حال همکاری با سایبرجنایتکاران برای تجمیع منابع هستند. قابل توجهترین مورد، TRM گروه APTLock را به گروه Fancy Bear وابسته به دولت روسیه مرتبط دانست که حملات مخربی را انجام میدهد که دادهها را رمزگذاری و حذف کرده و در عین حال سیستمها را تخریب میکنند. این گروه عواید خود را از طریق زنجیرههای peel طولانی با دهها واریزی با ارزش یکسان به یک صرافی غیرحافظهای (non-custodial) به نام FixedFloat پولشویی میکند، قبل از تبدیل به Monero.

ظهور گروههای جدید با تاکتیکهای متنوع

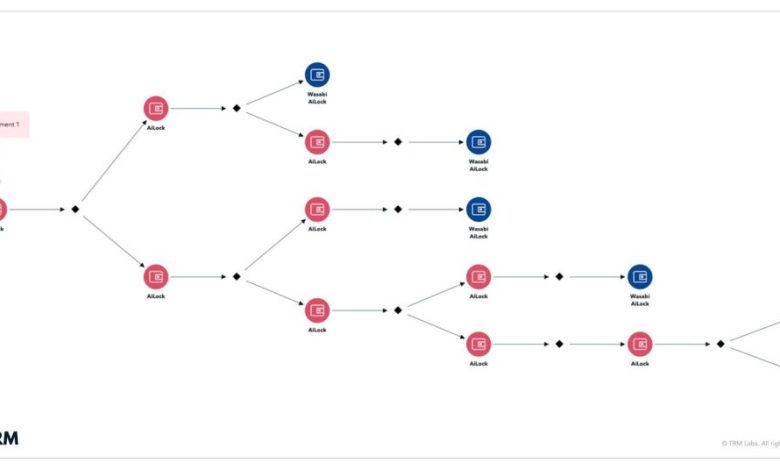

گروه AiLock که اولین بار در آوریل ۲۰۲۵ شناسایی شد، عمداً خود را به عنوان یک گروه کمکشده توسط هوش مصنوعی بازاریابی میکند و از بدافزار پلیمورفیک برای فرار از دفاع استفاده مینماید. این گروه با دادن ضربالاجل ۷۲ ساعته برای پاسخ و پنجره پرداخت پنج روزه، تهدید میکند که نقضها را به مقامات نظارتی و رقبا گزارش دهد. AiLock وجوه را از طریق الگوهای زنجیره peel پولشویی میکند، که بخش عمده آن را به میکسر Wasabi هدایت کرده و بخشهای کوچکتر را از طریق FixedFloat مسیریابی مینماید.

تاکتیکهای گروههای نوظهور: از رمزگذاری تا اخاذی محض

در میان دیگر گروههای قابل توجه، Arkana Security پس از نقض ارائهدهنده کابلی آمریکایی WideOpenWest در مارس ۲۰۲۵ برجسته شد و از یک استراتژی اخاذی سه مرحلهای ترکیبی از درخواست باج، فروش داده و نشریات عمومی استفاده کرد. این گروه حملاتی را از فیشینگ تا سرقت اعتبار و حرکت جانبی شبکه انجام میدهد، در حالی که اطلاعات شخصی قابل شناسایی مدیران را doxxing میکند. Arkana تمام عواید قربانیان را به یک صرافی غیرحافظهای واحد هدایت میکند، که الگوهای نقدینگی بالقوه بازیافتی ایجاد مینماید.

اهداف و روشهای گروههای تخصصی

همچنین قابل توجه است که گروه Dire Wolf حملات اخاذی دوگانه هدفمند را در بخشهای تولید، فناوری، بهداشت و درمان و ساختوساز انجام میدهد، که عمدتاً ایالات متحده و تایلند را هدف قرار میدهد. این group باجافزار سفارشی Golang را مستقر میکند که ابزارهای امنیتی را غیرفعال کرده و فایلهای بازیابی را حذف مینماید، و قربانیان را به اتاقهای چت زنده dark web برای مذاکرات هدایت میکند. عواید نیز از طریق واریزهای متعدد به صرافیهای غیرحافظهای برای اجتناب از رویههای سخت KYC پولشویی میشوند.

سوءاستفاده از آسیبپذیریها و مدلهای تجاری جایگزین

به طور مشابه، گروه Frag از آسیبپذیری Veeam با رتبه CVSS 9.8 سوءاستفاده میکند، و از اعتبار VPN به خطر افتاده بدون احراز هویت چندعاملی برای استقرار باجافزار با پسوند .frag استفاده مینماید. TRM ارزیابی میکند که Frag ممکن است با گروه باجافزار Akira مرتبط باشد، زیرا هر دو از خوشههای کیف پول مشترک و سرویسهای پرداخت یکسان استفاده میکنند. این group از اولین قربانی خود در فوریه ۲۰۲۵ به ادعای ۲۷ سازمان تا مارس گسترش یافت، که ۲۵ مورد از آنها در ایالات متحده قرار داشتند.

از سوی دیگر، گروه Kairos به طور متفاوتی عمل میکند و تنها بر استخراج دادهها بدون رمزگذاری فایلها تمرکز دارد، و دسترسی شبکه را از دلالان دسترسی اولیه خریداری میکند. Sophos دریافت که تنها نیمی از حملات باجافزاری اکنون شامل رمزگذاری هستند، که پایینترین سطح در شش سال گذشته است. TRM شناسایی کرد که Kairos آدرسهای نقدینگی را با گروههای باجافزار SafePay, INC, Lynx و Qilin به اشتراک میگذارد، که نشاندهنده شبکههای وابسته مشترک است.

کلاهبرداریهای Deepfake و کمپینهای بدافزاری میلیونها دلار از کاربران تخلیه میکنند

چانگپنگ ژائو، بنیانگذار سابق Binance، اخیراً هشدارهای فوری پس از حملات deepfake پیچیده Zoom که جامعه کریپتو را هدف قرار دادهاند صادر کرد. مهدی فاروق، شریک سرمایهگذاری سابق Animoca Brands نیز سالها پسانداز خود را از دست داد، زمانی که شش کیف پول پس از دانلود نرمافزار جعلی Zoom در طی یک تماس deepfake مشابه تخلیه شدند. بدافزار دزدندگی کریپتو از طریق استارتاپهای جعلی هوش مصنوعی، بازی و Web3 با وبسایتهای متقاعدکننده، پروفایلهای رسانههای اجتماعی، مخازن GitHub و صفحات تیم در حال گسترش است. Darktrace طرحهایی را شامل بازیهای جعلی بلاکچینی، مانند “Eternal Decay” و استارتاپهایی از جمله Pollens AI, Swox و Buzzu شناسایی کرد. این بدافزار کاربران ویندوز و مک را هدف قرار داده و اعتبار کیف پول را با استفاده از خانوادههای Realst و Atomic Stealer با