پروژه رمزارز ترامپ WLFI تحت حمله قرار گرفته و ارتقاء اتریوم نتیجه معکوس داده – چه مشکلی پیش آمد؟

هکرها با سوءاستفاده از آپگرید EIP-7702 اتریوم، توکنهای پروژه ترامپ را سرقت میکنند

به گزارش محققان امنیتی اسلو میست (SlowMist)، هکرها به صورت سیستماتیک در حال سوءاستفاده از آپگرید EIP-7702 اتریوم برای سرقت توکنهای World Liberty Financial از پروژه کریپتویی دونالد ترامپ هستند. این حملات از یک آسیبپذیری در آپگرید مه ماه «پکترا» (Pectra) استفاده میکنند که به حسابهای دارای مالکیت خارجی (Externally Owned Accounts – EOAs) اجازه میدهد کنترل را به قراردادهای هوشمند واگذار کنند. این امر به مهاجمان امکان میدهد کد مخربی را کار بگذارند که بلافاصله تمام اتر (ETH) و توکنهای ورودی را خالی میکند.

World Liberty Financial به قربانی جدید بهرهبرداری از اتریوم تبدیل شد

بر اساس گزارش اسلو میست، چندین دارنده توکن WLFI داراییهای خود را از دست دادهاند، پس از آنکه هکرها سرقت کلید خصوصی را با استقرار قرارداد واگذار مخرب ترکیب کردند.

تکنیک بهرهبرداری از این آسیبپذیری از زمان راهاندازی آپگرید پکترای اتریوم در ۷ مه، به سرعت تکامل یافته و بیش از ۹۷٪ از تفویضاختیارهای EIP-7702 به قراردادهای یکسان تخلیه کیف پول مرتبط هستند که برای جارو کردن خودکار وجوه طراحی شدهاند.

شرکت امنیتی اسلو میست هشدار داد که قربانیانی که کلیدهای خصوصی آنها به خطر افتاده است، با از دست دادن کامل داراییهای خود از طریق واگذارکنندگان مخرب از پیش کارگذاشته شده مواجه هستند. هنگامی که کاربران برای گس (gas) اتر انتقال میدهند یا توکنهایی مانند WLFI دریافت میکنند، قراردادهای مخرب بلافاصله تمام وجوه را به آدرسهای تحت کنترل مهاجم هدایت میکنند و کیف پولها را به طور دائمی به خطر میاندازند.

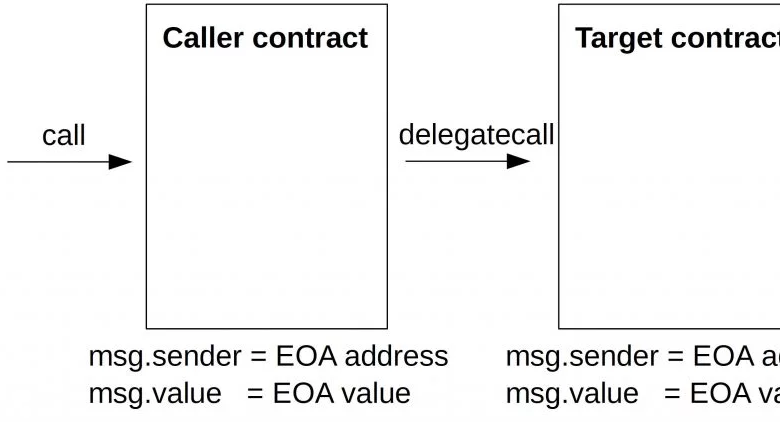

این آسیبپذیری ناشی از طراحی EIP-7702 است که به EOAs اجازه میدهد به طور موقت منطق اجرایی را از قراردادهای هوشمند تعیینشده قرض بگیرند.

مهاجمان با نصب قراردادهای واگذار که از تابع DELEGATECALL برای اجرای کد مخرب در زمینه (context) کیف پول قربانی استفاده میکنند، از این آسیبپذیری سوءاستفاده میکنند و در نتیجه کنترل کاملی بر فضای ذخیرهسازی و وجوه به دست میآورند.

رؤیای انتزاع حساب اتریوم به کابوس امنیتی تبدیل شد

EIP-7702 با هدف بهبود تجربه کاربری اتریوم طراحی شد تا به کیف پولها اجازه دهد قراردادهای هوشمند را اجرا کنند بدون آنکه به طور دائمی به آدرسهای مبتنی بر قرارداد تبدیل شوند. این ارتقاء با هدف کاهش هزینههای گس از طریق تراکنشهای دستهای (bundled transactions) و امکان تسویه با استفاده از ارزهای دیجیتال غیر از اتر، از دیدگاه ویتالیک بوترین (Vitalik Buterin) برای پذیرش بیدرز Web3 پشتیبانی میکرد.

با این حال، پیادهسازی آن در ترکیب با به خطر افتادن کلید خصوصی، ریسکهای امنیتی حیاتی ایجاد کرد. هکرها آدرسهای واگذار مخرب را از پیش نصب میکنند که از طریق عملیات DELEGATECALL کنترل کامل کیف پول را به دست میآورند و در عمل، کیف پولهای قربانی را به قراردادهای هوشمند تحت کنترل مهاجم تبدیل میکنند، در حالی که آدرس اصلی حفظ میشود.

حوادث قابل توجه شامل یک حمله فیشینگ ۱.۵۴ میلیون دلاری در ماه اوت است که در آن قربانیان تراکنشهای دستهای استتارشده را امضا کردند، و تخلیه ۱۴۶,۰۰۰ دلاری کیف پول متاماسک (MetaMask) توسط Inferno Drainer از طریق مجوز واگذار مخرب میشود. این گروه فیشینگ تنها در سال ۲۰۲۵ با متقاعد کردن کاربران برای مجوز دادن به قراردادهای واگذار تحت کنترل مهاجم، بیش از ۹ میلیون دلار در سراسر زنجیرهها به دست آوردند.

پیشتر در ماه ژوئن، تحقیقات وینترموت (Wintermute) نشان داد که قراردادهای جاروبرقی خودکار (automated sweeper contracts) بخش عمدهای از تفویضاختیارهای EIP-7702 را تشکیل میدهند و یک تهدید سیستماتیک برای کاربران اتریوم ایجاد میکنند. این مارکتمیکر ابزاری به نام CrimeEnjoyor توسعه داد که در قراردادهای مخرب تأییدشده، هشدارهایی تزریق میکند که بیان میدارند آنها «توسط افراد بد برای جارو کردن خودکار تمام اترهای ورودی استفاده میشوند».

بردارهای حمله چندگانه ناشی از پیادهسازی flawed آپگرید

فراتر از سرقت توکنهای World Liberty Financial، بهرهبرداری از EIP-7702 روشهای حمله متنوعی را برای هدف قرار دادن نقاط آسیبپذیری مختلف امکانپذیر کرده است. کمپینهای فیشینگ، با جعل پلتفرمهای DeFi مورد اعتماد، کاربران را فریب میدهند تا تراکنشهای دستهای خطرناک و تأییدیههای واگذار را امضا کنند که منجر به تخلیه فوری وجوه upon authorization میشود.

به طور خاص، حملات امضای آفچین (off-chain signature attacks) با این آسیبپذیری، تهدید قابل توجه دیگری محسوب میشوند، زیرا به هکرها امکان میدهد بهطور remote و با استفاده از پیامهای امضا شده به جای تراکنشهای on-chain، کد مخرب را در کیف پولها نصب کنند. این روش، اقدامات امنیتی سنتی را دور میزند و به صورت مخفیانه عمل میکند و تنها requires a compromised signature برای اعطای کنترل کامل کیف پول.

به طور مشابه، بهرهبرداریهای وام فلش (flash loan) و بازگشتپذیری (reentrancy) از ویژگیهای EIP-7702 برای دور زدن منطق امنیتی on-chain استفاده میکنند و حملات دستکاری قیمت (price manipulation attacks) علیه پروتکلهای DeFi را امکانپذیر میسازند.

حملات اخیر به قراردادها از طریق مجوزهای واگذار به خطر افتاده، باعث ضررهایی نزدیک به یک میلیون دلار در پروژههای تثبیتشده DeFi شدهاند.

ریشه فنی مشکل

علت ریشهای فنی در مکانیسم تفویضاختیار EIP-7702 در ترکیب با عملیات DELEGATECALL نهفته است که در زمینه (context) کیف پول قربانی اجرا میشود. هنگامی که کلیدهای خصوصی از طریق فیشینگ یا سایر روشها به خطر میافتند، مهاجمان میتوانند قراردادهای واگذار مخربی را تنظیم کنند که به طور خودکار هر ارزش ورودی را سرقت میکنند.